在本章中,我们将讨论Kali Linux的信息收集工具.

NMAP和ZenMAP

NMAP和ZenMAP是有用的工具Kali Linux中道德黑客的扫描阶段. NMAP和ZenMAP实际上是相同的工具,但NMAP使用命令行,而ZenMAP有GUI.

NMAP是一个免费的实用工具,用于网络发现和安全审计.许多系统和网络管理员也发现它对网络库存,管理服务升级计划以及监控主机或服务正常运行时间等任务很有用.

NMAP以新颖的方式使用原始IP数据包来确定网络上有主机,这些主机提供哪些服务(应用程序名称和版本),它们运行的操作系统(和OS版本),正在使用的数据包过滤器/防火墙类型等等.

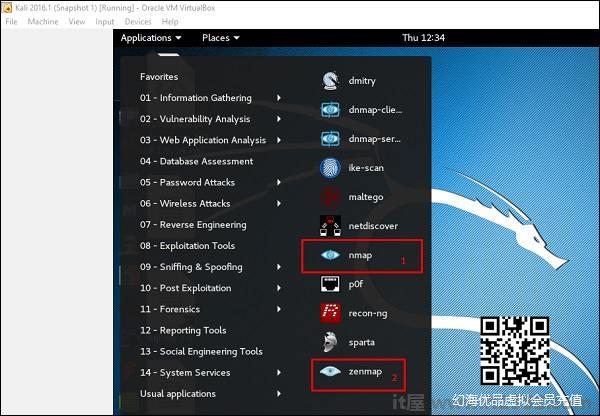

现在,让我们一步一步学习如何使用NMAP和ZenMAP.

第1步 : 要打开,请转到Applications → 01-信息收集 → nmap或zenmap.

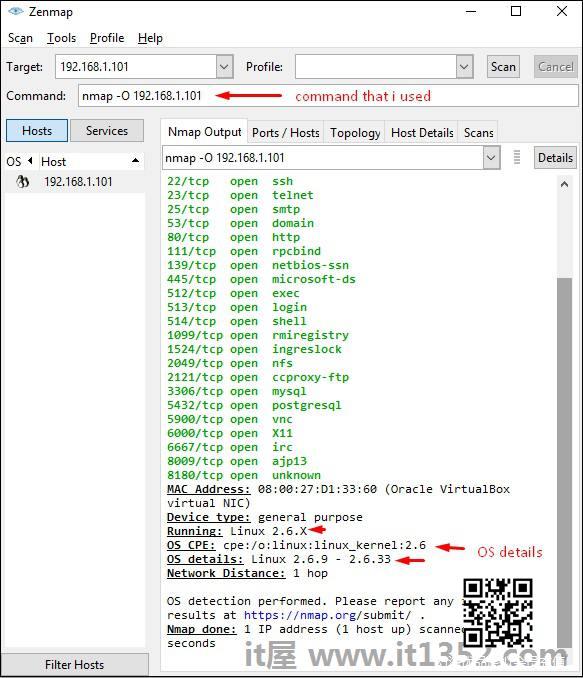

第2步 : 下一步是检测目标主机的操作系统类型/版本.基于NMAP指示的帮助,OS类型/版本检测的参数是变量"-O".有关详细信息,请使用以下链接: https://nmap.org/book/man-os-detection.html

我们将使用的命令是 :

nmap -O 192.168.1.101

以下屏幕截图显示了您需要输入上述命令以查看Nmap输出和减号的位置;

第3步 : 接下来,打开TCP和UDP端口.要根据NMAP扫描所有TCP端口,请使用以下命令 :

nmap -p 1-65535 -T4 192.168.1.101

其中参数"-p"表示必须扫描的所有TCP端口.在这种情况下,我们扫描所有端口,"-T4"是NMAP必须运行的扫描速度.

以下是结果.绿色是所有TCP开放端口,红色是所有关闭端口.但是,NMAP没有显示,因为列表太长.

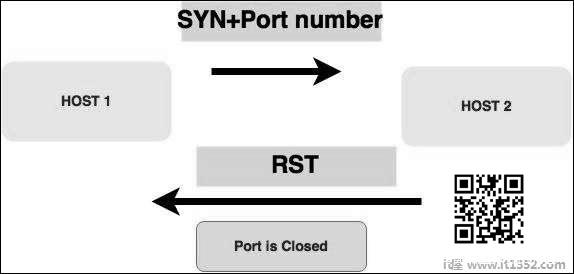

隐形扫描

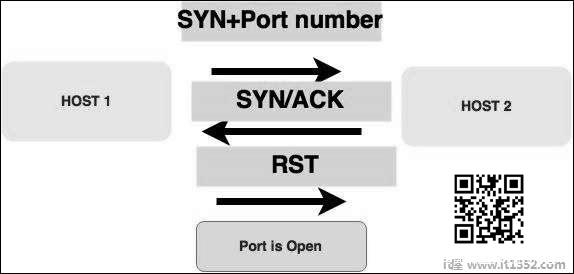

隐身扫描或SYN也称为<半开扫描,因为它无法完成TCP三次握手.黑客向目标发送SYN数据包;如果接收到SYN/ACK帧,则假定目标将完成连接并且端口正在侦听.如果从目标收回RST,则假定端口未激活或已关闭.

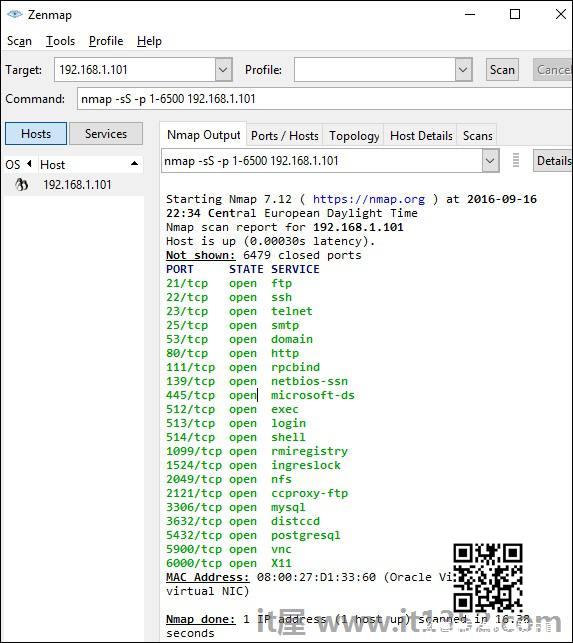

现在要在实践中查看SYN扫描,请在NMAP中使用参数 -sS .以下是完整的命令 :

nmap -sS -T4 192.168.1.101

以下屏幕截图显示了如何使用此命令 :

Searchsploit

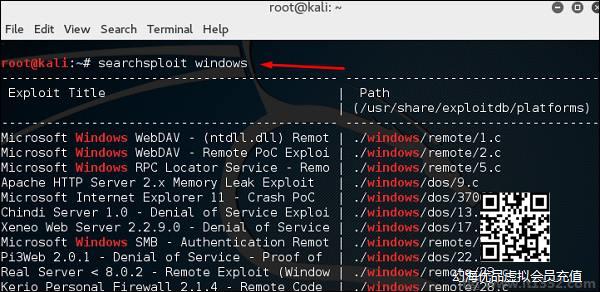

Searchsploit是一个帮助Kali Linux用户直接从Exploit数据库存档中搜索命令行的工具.

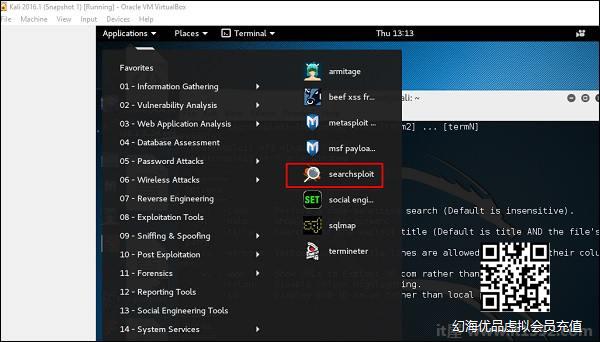

To打开它,转到Applications → 08-Exploitation Tools → searchsploit,如下面的截图所示.

打开后终端,键入" searchsploit漏洞索引名称".

DNS工具

在本节中,我们将学习如何使用Kali已经合并的一些DNS工具.基本上,这些工具有助于区域传输或域IP解决问题.

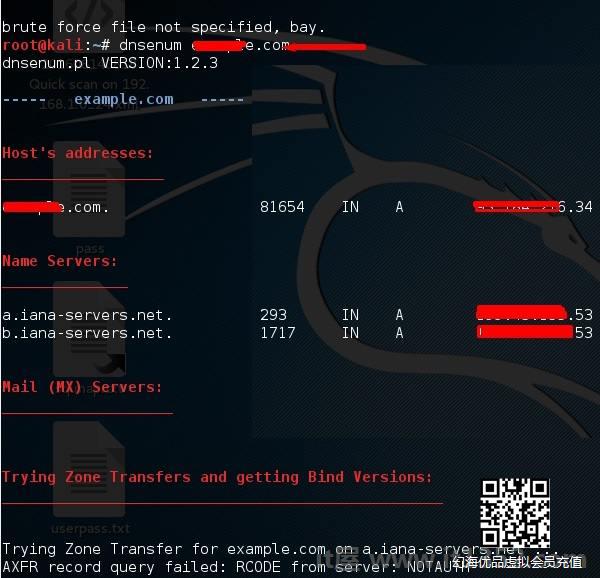

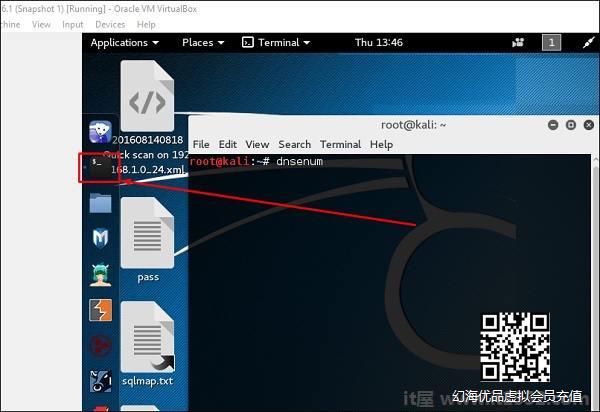

dnsenum.pl

第一个工具是 dnsenum.pl 这是一个PERL脚本,有助于让MX,A和其他记录连接到域.

单击左侧面板上的终端.

输入"dnsenum域名"以及所有将显示记录.在这种情况下,它显示A记录.

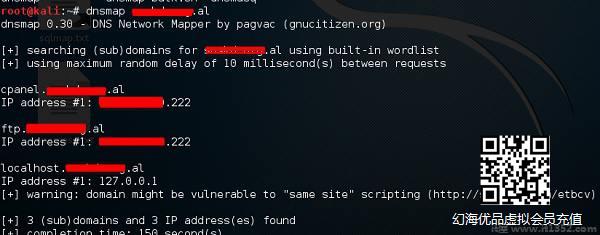

DNSMAP

第二个工具是 DNSMAP ,它有助于查找我们正在搜索的与此域相关联的电话号码,联系人和其他子域.以下是一个示例.

单击上部的终端,然后写"dnsmap域名"

dnstracer

第三个工具是 dnstracer ,它确定给定域名服务器(DNS)从给定主机名获取其信息的位置.

单击上部的终端,然后键入" dnstracer域名".

LBD工具

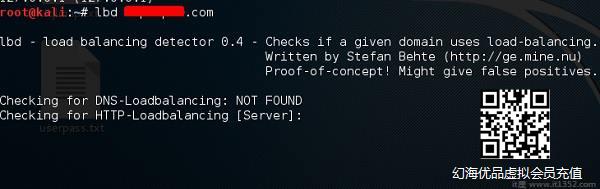

LBD(负载平衡检测器)工具非常有趣,因为它们检测给定域是否使用DNS和/或HTTP负载平衡.这很重要,因为如果您有两台服务器,则可能无法更新其中一台服务器,您可以尝试使用它.以下是使用它的步骤 :

首先,单击左侧面板上的终端.

然后,键入"lbd domainname".如果它产生"FOUND"结果,则表示服务器具有负载平衡.在这种情况下,结果是"未找到".

Hping3

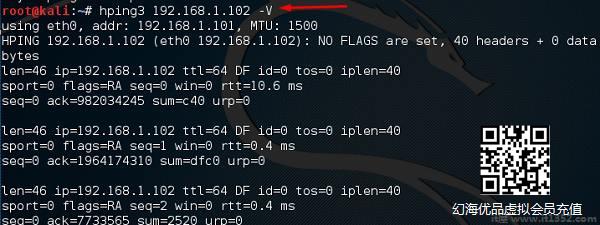

Hping3被道德黑客广泛使用.它几乎与ping工具类似,但更先进,因为它可以绕过防火墙过滤器并使用TCP,UDP,ICMP和RAW-IP协议.它具有traceroute模式,能够在覆盖的通道之间发送文件.

单击左侧面板上的终端.

键入"hping3 -h",它将显示如何使用此命令.

另一个命令是"hping3 domain or IP - 参数"