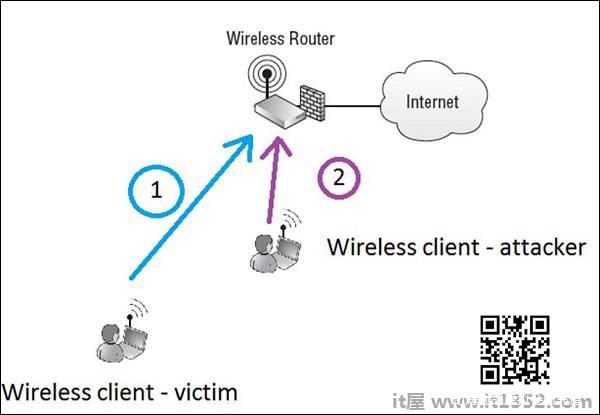

当通过网络(无线或有线)从A点到B点时,信息的完整性是确保数据不被篡改的特征.在谈到无线通信时,任何3 rd 方都可以在同一频道上听到802.11无线电.下图和减号说明了对信息完整性的一种简单攻击:

让我们想象一下名为受害者的合法无线客户端(步骤1)正在给朋友写一封电子邮件(电子邮件将上网),要求退款1000美元并投入电子邮件中的银行帐号.

假设信息未加密(或者攻击者破坏了加密并且有机会以明文形式阅读所有内容),无线攻击者(步骤2) )将在空中流动的整个数据包读取到AP.攻击者通过将银行帐号交换为自己的帐户来修改邮件,并重新向空中注入邮件,然后通过AP转到互联网.

在这种情况下,如果没有完整性检查可以检测到邮件内容的变化 - 收件人会收到带有修改后的银行帐号的邮件.可能所描述的情况在现实生活中极难实现,因为所有工具(如邮件交换)都可以抵御这些类型的攻击(通过适当的加密和消息完整性检查),它完美地显示了攻击的概念./p>

对这种类型的完整性攻击有两种主要的反措施 : 加密(以便攻击者根本无法读取消息)和消息完整性代码(MIC)基本上是散列函数,如 MD5 或 SHA1 占用整个消息的足迹并创建128位(MD5)或160位(SHA1)的散列.任何时候,数据包内容都会发生变化,哈希值也会发生变化,导致邮件被拒绝(已经被无线路由器拒绝).