当我们考虑企业网络时,企业WLAN是网络资源的授权和安全无线门户.恶意接入设备(AP)是未经授权连接到公司网络(通常是某些网络交换机)的任何WLAN无线电.

大多数安装的恶意接入点员工(恶意用户或错误)实际上与组织中的IT部门使用的AP不同,而是一些小型办公室家庭办公室(SOHO)无线路由器 - 与您在家中可能拥有的相同.在没有任何安全性的配置错误或配置错误的情况下,它会打开下一个攻击面,以便轻松访问非常安全的网络.

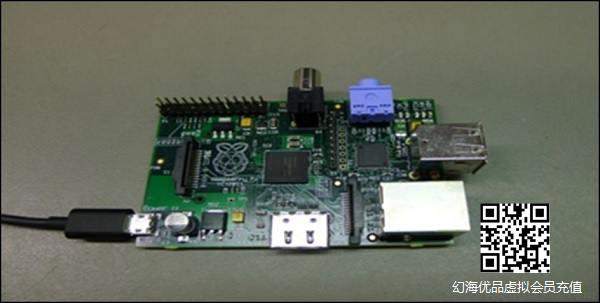

随着IT行业的发展,恶意接入点可能非常隐蔽,很难找到.您是否能够轻松找到连接到网络交换机的Raspberry Pi,如果它被放置在数百条网络电缆之间隐藏的机架后部?我可以肯定地说,你根本不会发现它!

如果网络资源被恶意接入点暴露,可能会识别以下风险并减去;

数据盗窃 : 公司数据可能会受到影响.

数据销毁 : 数据库可能会被删除.

服务丢失 : 可以禁用网络服务.

恶意数据插入 : 攻击者可能使用门户网站上传病毒,关键记录器或色情内容.

3 rd 派对攻击 : 公司的有线网络可能被用作对互联网上其他网络进行3次 rd 方攻击的启动平台.