Windows Server 2008 R2中引入了托管服务帐户(MSA),用于自动管理(更改)服务帐户的密码.使用MSA,您可以大大降低运行系统服务的系统帐户受到威胁的风险. MSA有一个主要问题,即仅在一台计算机上使用此类服务帐户.这意味着MSA服务帐户无法与群集或NLB服务一起使用,这些服务在多个服务器上同时运行并使用相同的帐户和密码.为了解决这个问题,Microsoft在Windows Server 2012中添加了组托管服务帐户(gMSA)的功能.

要创建gMSA,我们应该按照给出的步骤低于 :

第1步 : 创建KDS根密钥.这是由DC上的KDS服务用来生成密码.

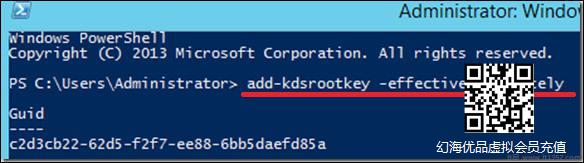

要在测试环境中立即使用密钥,您可以运行PowerShell命令 :

Add-KdsRootKey –EffectiveTime ((get-date).addhours(-10))

要检查它是否成功创建,我们运行PowerShell命令 :

Get-KdsRootKey

第2步 : 创建和配置gMSA → 打开Powershell终端并输入 :

新建 - ADServiceAccount - 名称gmsa1 - DNSHostNamedc1.example.com - PrincipalsAllowedToRetrieveManagedPassword"gmsa1Group"

其中,

gmsa1 是要创建的gMSA帐户的名称.

dc1.example.com 是DNS服务器名称.

gmsa1Group 是活动目录组,包括必须使用的所有系统.该组应该在组之前创建.

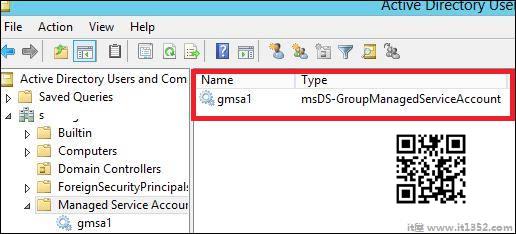

要检查它,请转到 → 服务器管理器 → 工具 → Active Directory用户和计算机 → 托管服务帐户.

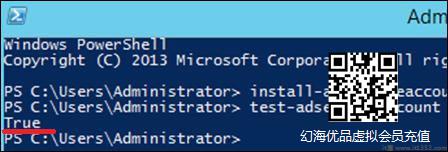

第3步 : 在服务器和rarr上安装gMA;打开PowerShell终端并输入以下命令 :

Install : ADServiceAccount - Identity gmsa1

测试&减去; ADServiceAccount gmsa1

运行第二个命令后结果应为"True",如下面的截图所示.

第4步 : 转到服务属性,指定将使用 gMSA帐户运行该服务.在登录标签中的此帐户框中,键入服务帐户的名称.在名称末尾使用符号$ ,无需指定密码.保存更改后,必须重新启动服务.

帐户将获得"作为服务登录",密码将自动检索.